.png)

Os malwares do tipo Stealer são uma das maiores ameaças cibernéticas de hoje. Esses programas maliciosos são projetados para coletar informações valiosas, incluindo senhas, informações financeiras, dados pessoais e muito mais. Eles são capazes de roubar informações de uma ampla variedade de fontes, incluindo navegadores da web, aplicativos de desktop, carteiras de criptomoedas, entre outros.

Mas, o que esses malwares podem coletar? Aqui está uma análise detalhada das informações roubadas por stealers.

Logs de malware?

Popularmente conhecidos como logs de malware (são comercializados e distribuídos com essa nomeação) — são pacotes de informações sensíveis, coletadas por um Stealer, ou seja, um log (pacote) contém todas as informações roubadas em uma ação de Stealer.

Afinal de contas, como são esses logs?

A partir da análise de um log de um famoso Stealer, obtido a partir da busca em um canal de distribuição no qual logs são publicados, é possível verificar a seguinte estrutura:

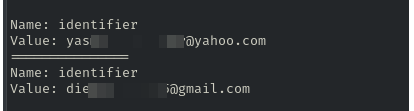

Autofills: Diretório de arquivos de texto com informações dos formulário de auto preenchimento salvos em navegadores. Esses formulários costumam conter endereços de e-mails, senhas, endereços de residência, cartões de crédito, dados pessoais e outras informações sensíveis que podem ser de grande interesse para atores maliciosos.

Cookies: Diretório de arquivos de texto com cookies salvos em navegadores. Os atores maliciosos podem explorar o uso de cookies para acessar serviços vulneráveis, autenticados como a vítima.

FileGrabber: Diretório de arquivos que casam com os interesses pré-definidos pelo Stealer, neste caso, arquivos sensíveis. Os arquivos de interesse são muitas vezes configurados a partir do seu tipo, os atacantes sabem que muitos arquivos de texto, banco de dados, imagens, vídeos, por exemplo, podem oferecer benefícios aos atores maliciosos se forem roubados.

Steam: Diretório com arquivos de informações do software Steam instalado no dispositivo infectado. Contas de serviços, como o da Steam, são interessantes para os atacantes pois podem ser vendidas em dark markets para interessados.

DomainsDetects.txt: Arquivo de texto com domínios recentemente visitados no dispositivo infectado. São informações úteis para os atacantes para classificar logs e verificar se um dispositivo é corporativo ou pessoal.

InstalledBrowsers.txt: Arquivo de texto com os navegadores identificados pelos Malwares, bem como os caminhos no sistema. São informações que facilitam a vida do atacante para expandir a coleta, bem como, possibilitar que o software seja explorado em um ataque posterior.

InstalledSoftware.txt: Arquivo de texto com os softwares instalados detectados pelo Malware. Da mesma forma que o InstalledBrowsers.txt, são informações que facilitam ao atacante a realização de ataques posteriores a partir da obtenção de informações sensíveis.

Passwords.txt: Arquivo de texto com URL, nome de usuário, senha e aplicação da qual o malware fez a coleta das informações. São as informações sensíveis mais desejadas pelos atacantes, uma vez que as mesmas possuem o maior volume de mercado.

UserInformation.txt: Arquivo de texto com informações sobre o hardware e sistema do dispositivo infectado. Mais informações úteis para ataques posteriores, bem como a classificação da origem das informações.

Screenshots: Captura da tela no momento da coleta das informações. Auxilia o atacante a identificar softwares instalados que não foram detectados pelo Malware a partir de InstalledSoftwares.txt, bem como de outros arquivos de interesse que possivelmente não foram obtidos pelo FileGrabber.

Esses são apenas alguns exemplos de informações coletadas, os malwares do tipo Stealer são projetados para roubar uma variedade de informações pessoais e financeiras, incluindo:

- Senhas: podem rastrear e capturar senhas armazenadas em dispositivos infectados, incluindo senhas de contas de e-mail, redes sociais e contas bancárias online.

- Números de cartão de crédito: podem procurar e capturar números de cartão de crédito armazenados em dispositivos infectados, incluindo informações de cartões de crédito salvos em navegadores ou aplicativos de comércio eletrônico.

- Dados bancários: podem rastrear e capturar informações bancárias, incluindo saldos de conta e transações recentes.

- Informações pessoais: podem rastrear e capturar informações pessoais, como nomes, endereços, números de telefone e informações de identificação pessoal.

- Informações de navegação: podem rastrear e capturar informações sobre as atividades de navegação do usuário, incluindo histórico de navegação, cookies e dados de formulário.

Ponto de atenção

Os Stealers também coletam informações de acesso a ambientes corporativos, como credenciais de acesso a serviços RDP, VPN, SMB, FTP e outros que estejam salvos no dispositivo infectado.

Acessos obtidos por Stealers são frequentemente utilizados em ataques posteriores, como de Ransomware e de roubo de informações sensíveis.

Além do monitoramento de Deep & Dark Web para encontrar informações expostas, contar com um time de pesquisa e investigação cibernética especializado em Cyber Threat Intelligence como o da Axur pode ajudar a mitigar impactos e reagir rapidamente a ameaças como esta.

Quer saber mais sobre Stealers? Leia mais em: Desvendando os Stealers: como eles roubam as suas informações pessoais e como se proteger

Graduado em Sistemas da Informação pela UNISEP e pós-graduado com MBA em Cyber Security pela FIAP, Alisson Moretto é Tech Leader de ART (Cyber Threat Intelligence) na Axur. Alisson desenvolveu sua carreira com foco na investigação de crimes digitais, atuando como especialista em Malwares, buscas e apoio estratégico em casos de investigação, além de ser professor convidado em cursos de pós-graduação e referência técnica em eventos com foco em desenvolvimento e segurança da informação.