.png)

Apesar de viver a Segurança da Informação há mais de 20 anos, essa é a primeira vez que eu faço um relato estando do outro lado da equação, narrando uma tentativa de ataque à Axur. Normalmente, as empresas atacadas são os nossos clientes, mas para nós, enquanto uma empresa de cibersegurança, não é estranho sermos alvo de agentes maliciosos.

Importante deixar claro que nenhum dado foi exposto no incidente - seja interno ou de clientes. Apesar disso, esse artigo fala sobre como lidamos com a tentativa, principalmente, quais as principais lições que podemos compartilhar com mais empresas.

Essa história começa no dia 29 de dezembro de 2022, quando eu recebi via Slack alertas de domínios suspeitos usando o nome da Axur. O domínio ainda não tinha conteúdo e não sabíamos quais eram as intenções de quem registrou o nome “axurbrasil.com”.

Nos dias que se seguiram, detectamos outros domínios como “axur.info” e “axur.cc”, “axur.live”, entre outros. Todos sem conteúdo, mas com DNS configurado. Movemos todos para a seção de quarentena da plataforma. Nela, monitoramos o comportamento do domínio e qualquer mudança que indicasse que o fraudador colocaria uma página no ar ou que estaria preparando para enviar e-mails usando aquele domínio.

Havia um grande receio nosso de ver um MX configurado, o que poderia ser um forte indício de um ataque de spear phishing.

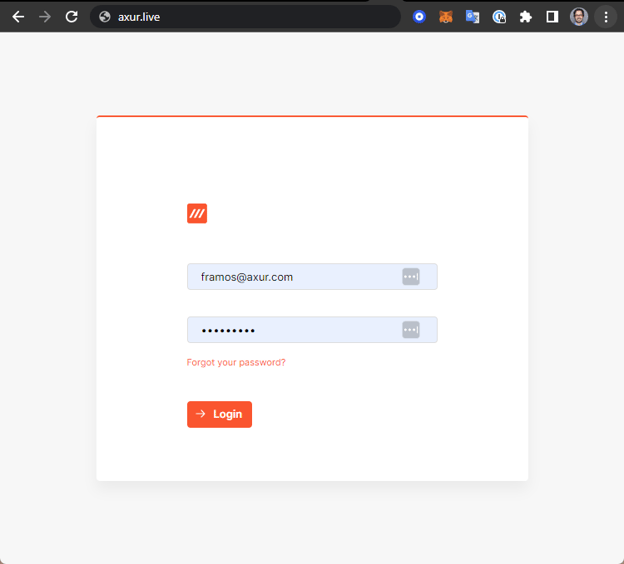

No dia 08 de março, recebi uma ligação incomum. Era uma quarta-feira e eu estava terminando uma reunião por vídeo e me preparando para ajudar o meu filho com um dever de casa. Quem estava do outro lado da linha era o responsável pelo nosso time de Threat Intelligence. Ele me dizia, que um dos domínios monitorados havia mudado de status, passando a espelhar a seção de login da plataforma Axur.

A captura de tela do domínio axur.live.

Começamos a pensar nas motivações por trás do ataque. Poderia ser um criminoso revoltado com o fato de termos detectado e removido suas campanhas, alguém tentando acesso aos dados dos nossos clientes e parceiros ou até ataques de engenharia social sendo aplicados em nome da Axur, como golpes de ordem de pagamentos.

O phishing também poderia expor nosso time tentando roubar uma credencial com acesso privilegiado, o que costuma ser o início clássico de um ataque de extorsão. Caso o nosso time não usasse o segundo fator de autenticação e não recebesse treinamentos constantes de identificação de phishings, o ataque poderia nos expor também ao risco de vazamento de uma credencial com acesso privilegiado.

Independente da motivação, precisávamos agir. Seguimos para a criação da war room e, nesse momento, eu me senti usando os sapatos de nossos clientes.

A preocupação é diferente para cada setor da empresa. Enquanto o time de Customer Success pensou em cada cliente e como eles poderiam ser afetados, o time administrativo pensou em cada desdobramento que poderia vir de um spear phishing e o time de Marketing se preocupou com o possível abalo à imagem da Axur caso o ataque tivesse sucesso.

O plano de ação

Dividimos nosso plano de ação em três partes, que foram, resumidamente:

1. Amplitude de visibilidadePara ter certeza de que estávamos monitorando todo o ambiente externo e novas detecções que poderiam surgir como perfis falsos de redes sociais e menções em grupos e fóruns da deep & dark web.

2. ComunicaçãoElaboramos um plano de comunicação para nossos clientes e parceiros, sem alarmismo, mas deixando claro a ameaça com total transparência.

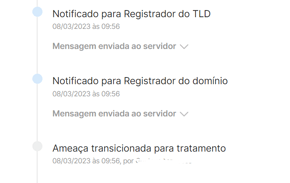

3. RespostaMuito se fala sobre resposta ágil, e neste dia, entendi perfeitamente o peso dos segundos passando e, quanto mais o relógio trabalhava, maior era a chance de alguém ser uma vítima desse phishing envolvendo a Axur. O terceiro passo foi remover a página solicitando o takedown, notificando os provedores e acionando os mecanismos antifraude. Graças à nossa experiência notificando milhares de casos como esse diariamente, conseguimos remover o phishing em menos de 2 horas.

A partir daí, também aprofundamos a investigação para entender quem é era o threat actor por trás desse ataque. Este ponto, é claro, não posso abrir aqui.

Passado o risco, pensamos muito sobre a tentativa de ataque e sobre qual poderia ser o nosso papel em apoiar empresas que ainda não possuem esse tipo de monitoramento.

O grande dilema de uma empresa que passa pelo mesmo é: como detectar domínios suspeitos em um universo de centenas de milhares de novos domínios que são cadastrados todos os dias? E, imediatamente após identificar um domínio suspeito, ser alertado caso aquele domínio suba um servidor web com conteúdo, ou configure o MX - o que significa que o domínio será usado para enviar emails.

Idealizamos então uma solução gratuita para tornar o monitoramento de domínios mais acessível para os times de segurança, para os gestores e analistas das empresas.

Como funciona o Domain Watchdog

O Domain Watchdog é uma ferramenta on-line que facilita a detecção e o monitoramento dos domínios com nomes similares aos da sua empresa.

No caso da Axur, as variações “axur.cc”, “axur.info” e “axur.live” seriam facilmente detectadas por esta ferramenta. Além disso, também é possível monitorar até 20 domínios e ser alertado caso um DNS ou MX seja configurado ou responda à porta 80 ou 443.

Desse incidente, ficam as lições aprendidas, os processos estabelecidos e a certeza de que monitorar sempre é a melhor maneira de mitigar impactos e reagir a ameaças.

CISSP, CISM, and founder of Axur, a global leader in external cybersecurity. He has 20 years of experience in digital security and has served on the boards of technology companies in the United States.