Que o vazamento de dados como credenciais (e-mails com senha ou hash) é um perigo digital que acontece com frequência você já deve saber. Mas você sabia que esses dados podem ser reutilizados em massa pelos cibercriminosos para conseguir acesso a sites e serviços?

Um deles pode ser o da sua empresa – e essa exposição pode até ser confundida como um vazamento de dados de sua responsabilidade! Foi o que aconteceu em abril deste ano com o Zoom, e esse trabalho criminoso acontece através de uma técnica chamada credential stuffing.

A técnica não é nem um pouco nova mas tem crescido muito nos últimos anos, como vamos mostrar. Para explicar todo esse cenário e o funcionamento dessa ameaça que pode afetar a reputação de sua empresa, fizemos um webinar com os especialistas Fabio Ramos, CEO da Axur, e Eduardo Schultze, líder de Threat Intelligence.

Veja agora a gravação e, depois, mais dicas neste artigo para você não perder nenhum detalhe:

Como funciona o credential stuffing

Tudo começa com os vazamentos de dados, de todos os tamanhos (e que estão sempre nas notícias). Só em 2019, 5,7 bilhões de credenciais foram expostas na web superficial e na deep e dark web. Para piorar a situação, uma pessoa usa em média apenas 3 diferentes senhas, muitas delas “fáceis” e com pouca variação de caracteres. Os criminosos sabem disso e estão tomando vantagem.

As estatísticas também confirmam o maior pressuposto dos cibercriminosos: em média, uma única pessoa usa a mesma senha em 16 sites diferentes – que são um prato cheio para o mecanismo operado pelos criminosos. A partir daí, todos os bilhões de senhas já vazadas na web viram a matéria-prima para a tentativa de acessar esses sites.

Checkers: os “motores” do credential stuffing

Um checker (testador de senhas) é como uma máquina que insere milhares ou milhões de chaves para conseguir abrir uma porta. Essa automatização do processo é importante pois facilita que o credential stuffing aconteça em grande escala, e os checkers são amplamente negociados em fóruns da deep e dark web.

Cada checker que é alugado (por até 300 reais) tem uma marca ou site que é seu alvo. Após inserida a lista de credenciais, a automatização retorna aquelas que funcionam no site. Simples assim.

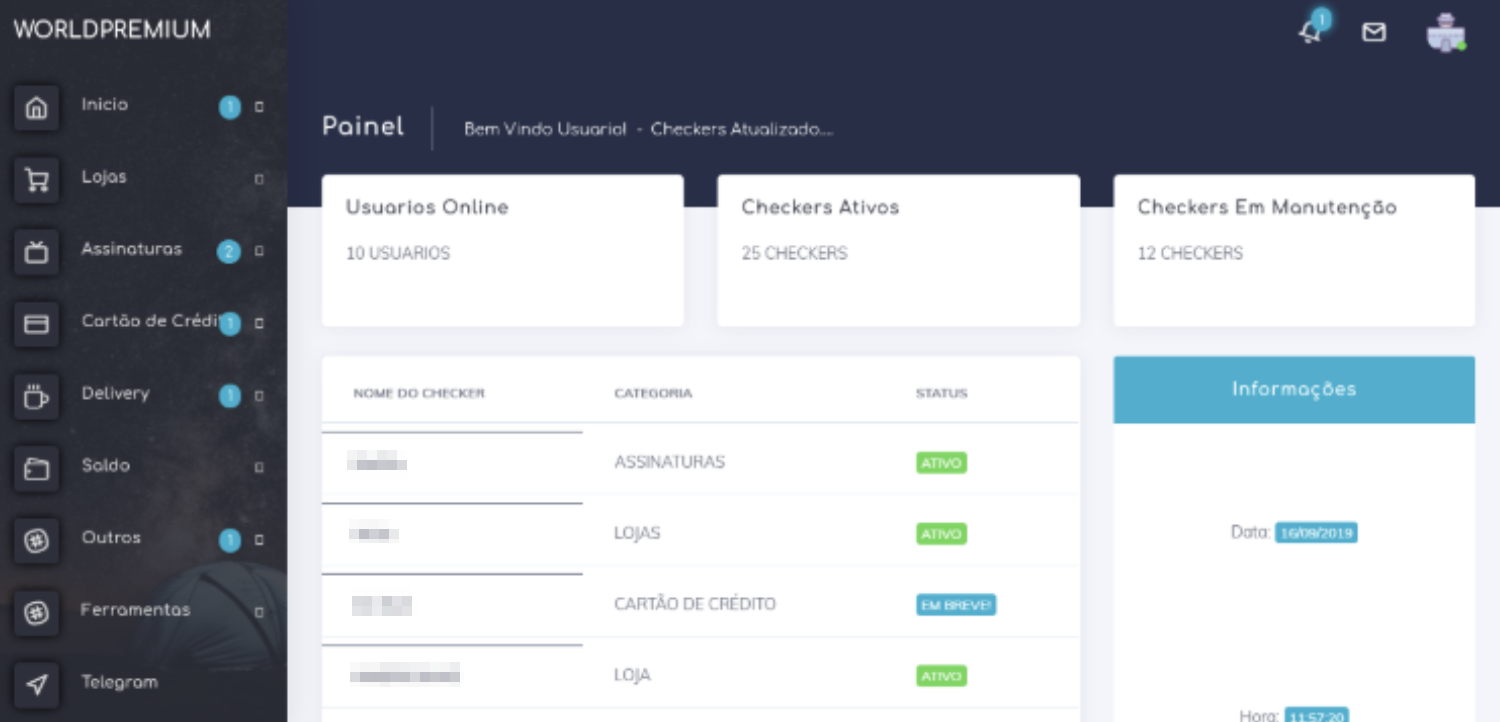

Para se ter uma ideia do nível de especialização desses produtos, é só ver como eles podem ter diversas funcionalidades como add-ons e períodos de assinatura:

Apesar de estar em constante evolução, o credential stuffing não é uma técnica nova. Porém, foi nos últimos dois anos que a técnica se popularizou muito. No Google Trends é possível ver como o interesse pelo termo alavancou no final de 2018 e teve um pico em abril de 2020.

Um dos motivos da “novidade” é o caso do Zoom: a plataforma de videoconferências virou alvo de interesse (e do cibercrime) com o isolamento social causado pela pandemia do novo coronavírus.

Zoom: o credential stuffing que gerou pânico e prejuízo de marca “gratuito”

Após várias notícias informando um suposto vazamento de meio milhão de credenciais de acesso ao Zoom sendo vendidas por um valor muito baixo em fóruns da dark web, só depois é que os verdadeiros fatos vieram à tona.

Demorou, mas as notícias mais especializadas em segurança digital então mostraram que tudo se tratava de um caso de credential stuffing, e a base de meio milhão veio na verdade de outros vazamentos muito antigos e até mesmo já conhecidos.

O grande problema disso é que, em meio à pandemia, muitas pessoas estavam confiando no Zoom para se comunicar: nos últimos meses, a plataforma saltou de 10 para 200 milhões de usuários. É por isso que o resultado do caso foi tão ruim: boa parte desses 200 milhões adquiriu uma visão negativa da marca (e alguns até deixaram de usar o serviço).

A maioria, é claro, sequer entende do processo para saber o que estava acontecendo – como você viu aí em cima, a técnica é bem específica. Existem, porém, algumas saídas para driblar esses constrangimentos e perdas para a sua marca. Veja agora quais!

Como se prevenir?

Para evitar que um caso como o do Zoom aconteça com a sua empresa ou com sua marca, o primeiro passo é alertar para a importância de criar senhas fortes, com diversificação de caracteres.

Outras boas práticas de senha são a conscientização do uso de gerenciadores (como o LastPass), o cuidado para que não seja feita nenhuma repetição do dado e também a autenticação de dois fatores (2FA).

É um fato, porém, que não é possível conscientizar todo o mundo. Por isso, uma boa saída é monitorar vazamentos e ficar alerta assim que as credenciais de seus clientes são expostas na web (mesmo que vindas de outros locais, mas idênticas às usadas no seu site).

Com essa estratégia, você pode bloquear acessos, solicitar alterações de senha aos clientes e frear prejuízos antes que eles aconteçam. Felizmente, algumas tecnologias já existentes podem dar conta disso, e nós separamos algumas para você.

Usando a tecnologia como aliada na proteção digital

Com as tecnologias corretas, é possível evitar que aconteça com sua empresa o mesmo que aconteceu com o Zoom. Para descobrir se alguma das suas senhas já foi vazada (e saber qual), basta inserir o seu e-mail no MinhaSenha.com. Você também pode ser ser alertado quando uma senha do seu domínio corporativo (@suaempresa.com) for exposta. Veja aqui como e fique sempre alerta!

Para varrer a base de senhas de seus clientes à procura de dados que já foram expostos e receber alertas assim que uma credencial já vazada é cadastrada em seu site, fale conosco e conheça o Leak Stream.

Jornalista formado pela UFRGS e Content Creator da Axur, responsável pelo Deep Space e por atividades de imprensa. Também já analisei dados e fraudes na equipe de Brand Protection aqui na Axur. Mas, em resumo: meu brilho nos olhos é trabalhar com tecnologia, informação e conhecimento juntos!