En 2015, hubo muchas noticias y comentarios en Brasil sobre el sitio “Tudo sobre todos”, que transformaba datos personales de los brasileros en públicos, como dirección, CPF (número de identificación fiscal de Brasil), nombre completo y otros. En esa época, se debatía poco sobre protección de datos, pero era innegable cómo informaciones personales expuestas pueden causar preocupaciones y daños severos. En 2019, la situación no parece menos grave: existen verdaderos esquemas de ventas de estos datos, de todos los tipos y tamaños.

El valor de un conjunto de letras y números

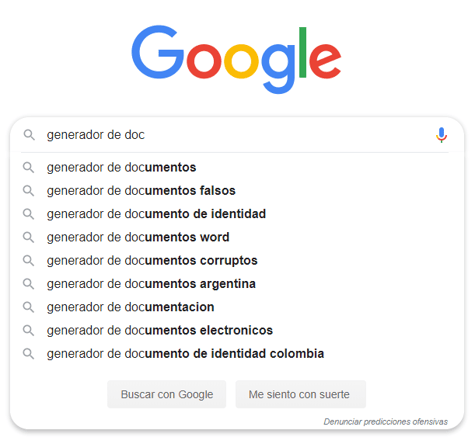

A primera vista, indicar su CPF o dirección es algo normal. Sólo que, en conjunto, estas informaciones son muy valiosas para la ciberdelincuencia. Para tener una noción de cuánto se las busca, basta con hacer una búsqueda por “generador de doc” en Google para que el resultado muestre el tamaño del interés en el asunto:

Si estos datos son buscados y hasta “producidos artificialmente”, es porque los originales tienen mucho valor. En algunos casos que se encontraron, las informaciones completas de una única persona pueden venderse por valores que llegan a USD 10. La conclusión de este escenario es visible: si existen delincuentes dispuestos a pagar esa cantidad, de seguro estos datos se usan en esquemas muy lucrativos.

Debemos notar, sin embargo, que las “manos correctas” que lidian con estos datos también deben estar más que atentas: la Ley de Protección de Datos local e incluso la europea GDPR (General Data Protection Regulation) dejan claro que empresas que poseen datos personales de clientes son responsables por el cuidado en el manejo de dichas informaciones. La posibilidad de que se apliquen multas severas a quienes no cumplen, ya es una realidad.

Esquemas de venta delictivos

El proceso de comercialización de datos puede dividirse en tres etapas. Primero, la adquisición indebida de las informaciones; luego, la venta en grupos o marketplaces específicos; y, por último, el uso de datos para fines fraudulentos. Cada “etapa” tiene peculiaridades bien interesantes:

Adquisición de los datos

Un cibercriminal puede seguir diferentes caminos para obtener acceso a las informaciones personales. Por eso, debemos recordar cuán importante es el monitoreo de la exposición de datos de su empresa, que debe ser uno de los pilares de un buen programa de compliance y gestión de riesgos. Algunos vectores de ataque usados para obtener estos datos son:

- Páginas falsas que capturan datos de clientes interesados en préstamos por tasas muy por debajo del mercado (estafas digitales)

- Chatbots de atención al cliente que simulan servicios de empresas con marcas conocidas

- Oportunidades laborales falsas con ofertas de altos salarios utilizando la marca de grandes empresas

- Sistemas fallidos que permiten el acceso a bases de clientes o ciudadanos (como servicios gubernamentales)

Venta de los datos

Luego de que se haya realizado la recopilación de datos, la venta de estos puede darse en grupos cerrados o en marketplaces especializados de la deep y dark web. En algunos casos, existen recomendados, y entonces los datos no son expuestos directamente en estos marketplaces.

Existen grupos organizados que compran datos que en el futuro se utilizarán en documentos falsos o en servicios financieros (aperturas de cuentas, pedidos de créditos, etc.).

A continuación un ejemplo de “pedido” (con indicaciones de preferencias):

¿QUIÉN TIENE DATOS FULL?

¿QUIÉN TIENE DATOS FULL?

NOMBRE DEL PADRE

NOMBRE DE LA MADRE

IDENTIFICACIÓN OFICIAL.

NÚMERO DE IDENTIFICACION FISCAL

FECHA DE NACIMIENTO

DIRECCIÓN

PERSONAS DE 19 A 33 AÑOS

HOMBRES Y MUJERES

CUALQUIER ESTADO

PREFERENCIA SAN PABLO

LLAMA PV COMPRO O CAMBIO POR INFOS

Estos problemas también aparecen, principalmente, en forma de centrales y paneles de consulta. Estos sitios funcionan como un servicio profesional para complementar datos personales necesarios para realizar un golpe digital. Por ejemplo:

La indicación “Abajo las consultas contratadas en su plan” muestra cómo el mismo vendedor genera diversos formatos de su producto. En la parte central de esta imagen de un ejemplo puntual de Brasil (difuminadas a causa de la sensibilidad de la información), algunas de las opciones de páginas a las cuales acceder son las de consultas de CPF (Número de identificación fiscal), CNPJ (Número de identificación fiscal empresarial), RG (Identificación oficial de los brasileros), nombre del padre, CEP (Código postal) y hasta puntuaciones de servicios de crédito.

Uso fraudulento de los datos

La principal actividad que realiza la ciberdelincuencia a partir de los datos recolectados es la creación de cuentas con testaferro. Estas cuentas, una vez que hayan sido validadas, también se venden en la deep y dark web. En algunos casos, el defraudador contrata tarjetas de crédito y realiza compras usando una identificación que no es la suya.

Los datos pueden, incluso así, servir de base para la creación de documentos falsos: los moldes editables de creación de documentos oficiales, por ejemplo, también son vendidos en la deep y dark web.

Monitoreo para proteger al consumidor

Las tres etapas del proceso delictivo de uso de datos personales on-line dejan rastros y deben ser monitoreados constantemente. La mayor responsabilidad recae sobre las empresas alcanzadas por ataques, que tienen el deber de cuidar correctamente los datos de sus clientes, siguiendo la Ley de Protección de Datos local y la GDPR.

En Axur, nuestros robots protegen su marca on-line: con Threat Intelligence escaneamos diariamente la deep y dark web (y brindamos alertas automatizadas). Las alertas de filtraciones de credenciales corporativas pueden convertirse en alertas instantáneas con Hashcast. De esta manera, usted podrá evitar accesos indebidos y tener el control sobre los datos que salen de su empresa.

Periodista y Content Creator de Axur, responsable por el Deep Space y actividades de prensa. Por aquí, también ya he analizado muchos datos y estafas como miembro del equipo de Brand Protection. Resumen: trabajar con tecnología, información y conocimiento en conjunto es uno de mis más grandes amores!