El tiempo es dinero, y no se puede negar que la ayuda de herramientas de automatización, como robots, puede ser muy útil y ayuda a economizar horas de trabajo en tareas simples garantizando una cobertura de soporte prácticamente 24x7. Ese es el caso de la atención automatizada vía chat, que cada vez se populariza más entre las instituciones bancarias y financieras, y el e-commerce. Sólo que, con la popularización de los chatbots, también la ciberdelincuencia divisó la oportunidad de dirigir sus esfuerzos para robar datos y engañar a los consumidores.

¿Phishings en la atención vía chat? ¿Es eso?

No exactamente. Lo que ocurre en la atención vía chat con respuestas preprogramadas y opciones de “caminos” a ser recorridos por el usuario, es que son necesarios los datos para identificación. Los chatbots solicitan las informaciones de forma simpática y profesional, como un gerente de banco.

Como las empresas de e-commerce, bancos y financieras están utilizando mucho los chatbots, los datos solicitados comienzan con números de cuenta, dirección, RFC y todo aquello relacionado con el registro. Estas informaciones por sí solas ya tienen bastante valor y suelen ser comercializadas en la deep y dark web.

Es común que algunos de los golpes soliciten datos sensibles, como credenciales (emails y contraseña) o números de tarjeta de crédito. En algunas situaciones, el bot encamina al usuario hacia una página externa donde se realiza la captura de las informaciones de la misma forma que un phishing tradicional.

La mayoría de los casos que detectamos en Axur, sin embargo, se limitan a solicitar datos personales. Como comentamos antes, estos datos terminan siendo piezas para que un criminal abra cuentas naranja e inicie múltiples esquemas. Por este motivo, abra los ojos y recuerde a su tía que tenía miedo de dar sus datos, ¡siempre!

En casos más sofisticados, es posible que las informaciones recogidas sean usadas para el envío de spear phishing, que es la captura bien dirigida de datos sensibles de un individuo o de blancos dentro de una misma compañía. ¿Cómo? Con el volumen de datos filtrados disponibles en la web, un criminal puede comenzar un ataque mostrando al usuario que conoce su email, nombre, RFC, ingresos, alegando legitimidad. Incluso hasta podría inducirlo a entregar cantidades de dinero.

¡Vamos a los ejemplos!

¿Todavía no está muy claro cómo sucede el proceso completo de captura de datos? Vamos a utilizar un ejemplo más concreto para explicarlo. Es un ejemplo recogido en Brasil. Un gran banco es el blanco:

"Hola, soy su Asistente virtual. ¿Cómo puedo llamarlo?"

"Ingrese su nombre aquí" / "Comenzar"

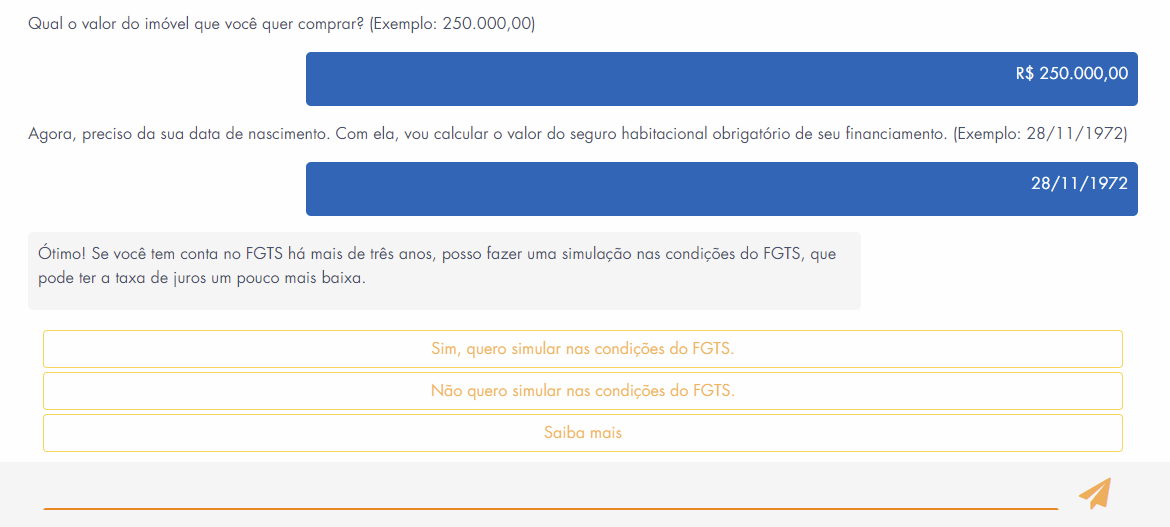

Inmediatamente después de esta pantalla inicial, se solicitan algunos datos para una única acción posible, que es la simulación para la compra de un inmueble. A continuación en la conversación, con algunos datos inventados, conseguimos ver que se solicitan la fecha de nacimiento y también informaciones sobre el Infonavit de Brasil (FGTS, Fondo de Garantía del Tiempo de Servicio).

"¿Cuál es el valor del inmueble que quiere comprar?" / "1 200 000 pesos"

"Ahora necesito su fecha de nacimiento. Con ella voy a calcular el valor del seguro obligatorio y su financiación." / "28/11/1972"

"¡Perfecto! Si tiene cuenta en FGTS desde hace más de tres años, puedo hacer una simulación de las condiciones del FGTS."

"Simular las condiciones del FGTS"

"Ahora no"

¿Dónde ocurre y cómo se puede identificar?

Idealmente, todos querríamos saber reconocer un engaño destinado a recolectar datos tan sólo por analizar que está en un ambiente extraño, o verificar que el que lo envió no es muy confiable. Sin embargo, en la vida real sabemos que no es así como se dan las cosas. A continuación, indicamos algunas características que generalmente son comunes en esos ataques:

URL: ¡siempre sospechar!

Ese es el consejo número 1 para evitar cualquier tipo de ataque de phishing, o hasta una estafa. Además de contener elementos extraños como “especialparati”, también es importante estar atento a las prácticas de cybersquatting. Un punto al que podemos prestar atención para descubrir esas prácticas es el uso de Unicode, que son letras visualmente semejantes (homoglifos) pero de alfabetos diferentes (como la 'a' latina y la 'a' cirílica) que se colocan para engañar a quien cree estar accediendo a un sitio legítimo.

Preguntas muy dirigidas y limitadas

El ejemplo que trajimos arriba es muy característico de las limitaciones de “construcción” de este tipo de sitio. En general, las preguntas son muy dirigidas y limitadas (puede, incluso, llegar un momento en el que el proceso se “trabe”).

Volviendo al ejemplo de financiación para inmuebles, se puede llegar a compartir información para el fraude a través de un post patrocinado en alguna red social. Este tipo de publicación normalmente está orientado a personas con las características “deseadas” y que pueden, por consiguiente, tener interés por lo que se está ofreciendo.

Preste atención a otros peligros relacionados

Monitorear de forma proactiva el uso de su marca en delitos digitales se vuelve indispensable en la medida en que las empresas entienden, cada vez más, que son responsables por proteger a su consumidor a lo largo de la jornada digital.

Como ya comentamos, estos esquemas pueden ser mucho más sofisticados al involucrar perfiles falsos en redes sociales o sitios maliciosos como soporte de los ataques. Sean cuales sean las posibilidades, estar atento a estos riesgos digitales y tener la protección adecuada puede evitar que tales peligros queden en el aire por mucho tiempo (en algunos casos ¡por meses!) y perjudiquen la credibilidad de su marca y su presencia digital.

Para ayudarlos con esa tarea, los miles de robots inteligentes (¡esos son amigos!) de Axur pueden entrar en acción. Conozca la solución para uso indebido de marca y entienda en detalle cómo es posible tener una presencia digital libre de este tipo de ruídos.

Periodista y Content Creator de Axur, responsable por el Deep Space y actividades de prensa. Por aquí, también ya he analizado muchos datos y estafas como miembro del equipo de Brand Protection. Resumen: trabajar con tecnología, información y conocimiento en conjunto es uno de mis más grandes amores!